5 Modi per Abilitare o Disabilitare TLS su Windows Server

6 min. read

Updated on

Se ti stai chiedendo come abilitare o disabilitare TLS (Transport Layer Security) su Windows Server, sei nel posto giusto.

Transport Layer Security 1.0 non è supportato da un po’, quindi quello dovresti fare, oltre ad abilitare l’ultimo TLS 1.2, è disabilitare anche la versione precedente.

Per motivi di sicurezza, è necessario disporre del protocollo di sicurezza più recente sul server Windows e non della versione obsoleta che presenta invece vulnerabilità.

Pertanto, in questa guida, ti mostreremo come abilitare e disabilitare correttamente TLS.

Come faccio a sapere se TLS 1.2 è abilitato su Windows Server?

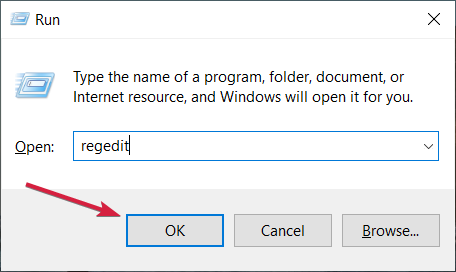

- Premi il tasto Windows + R per avviare Esegui, digita regedit e premi Invio o fai clic su OK.

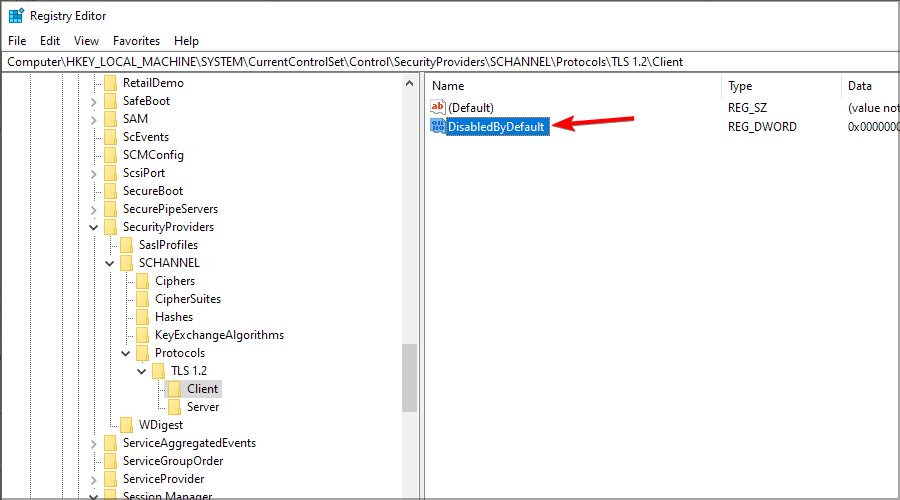

- Ora vai alla seguente chiave e controllala. Se è presente, il valore dovrebbe essere 0:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.2ClientDisabledByDefault - Inoltre, controlla la seguente chiave. Se la trovi, il suo valore dovrebbe essere 1:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.2ClientEnabled - Se non riesci a trovare nessuna delle chiavi o se i loro valori non sono corretti, allora TLS 1.2 non è abilitato.

Come funziona TLS?

TLS è un protocollo crittografico che crittografa i dati tra il client e un server Web, proteggendoli così dalla visualizzazione da parte di terzi.

Fornisce inoltre l’autenticazione e la protezione dell’integrità, garantendo che i dati e sia il server che il client siano autentici.

Sono disponibili quattro versioni di TLS, la più recente e sicura è la 1.3, quindi assicurati di utilizzarla insieme a un antivirus affidabile per Windows Server per la massima protezione.

Come abilito TLS 1.0 su Windows Server?

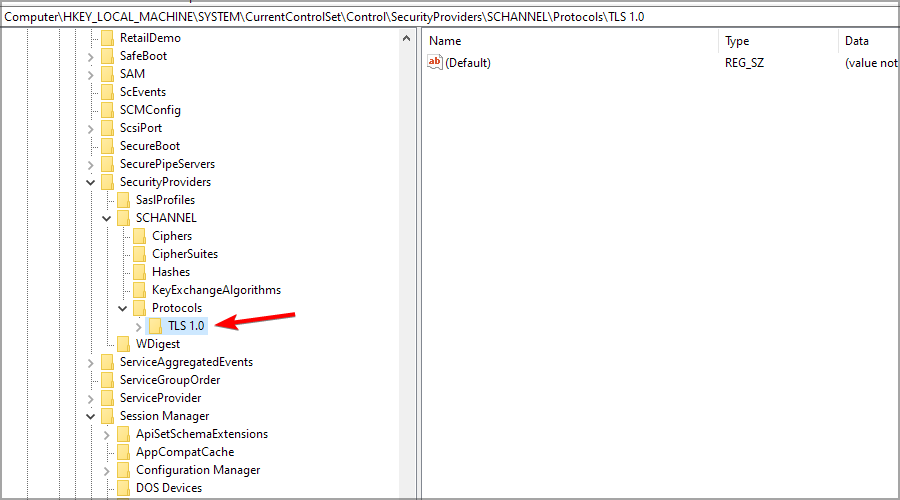

- Premi il tasto Windows + R e inserisci regedit. Ora premi Invio.

- Passare alla seguente chiave:

HKLMSYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocols

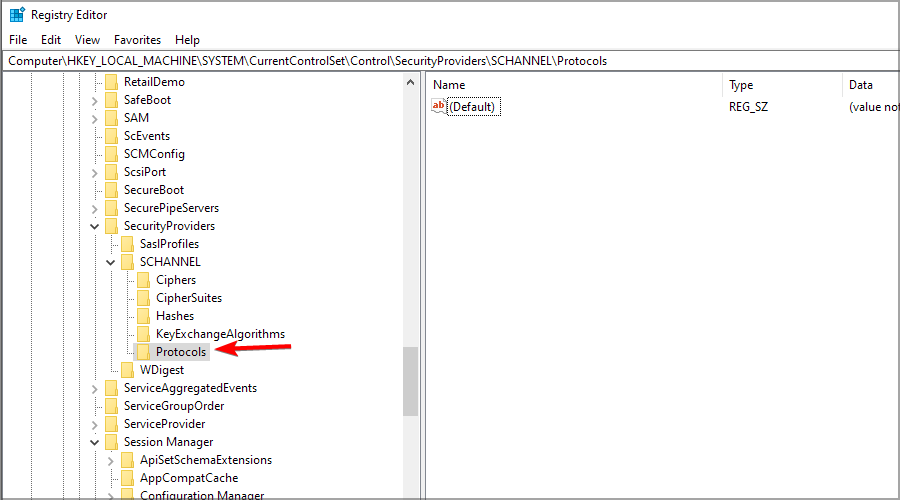

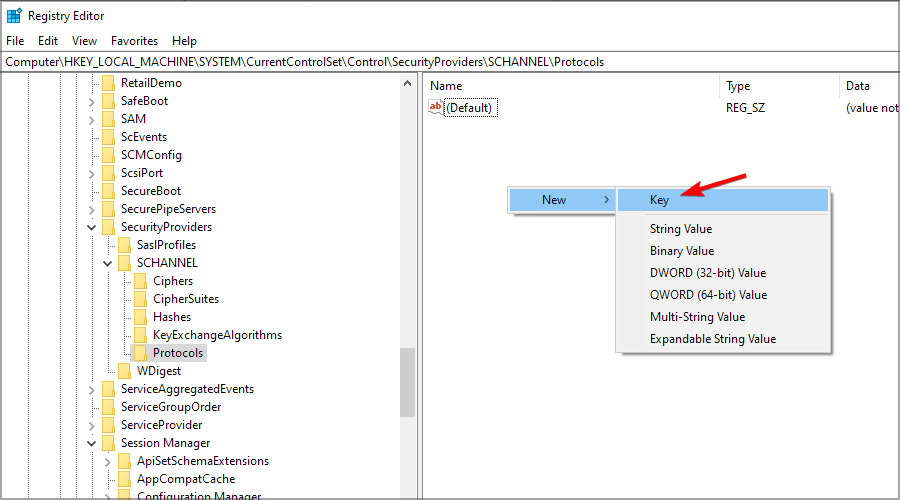

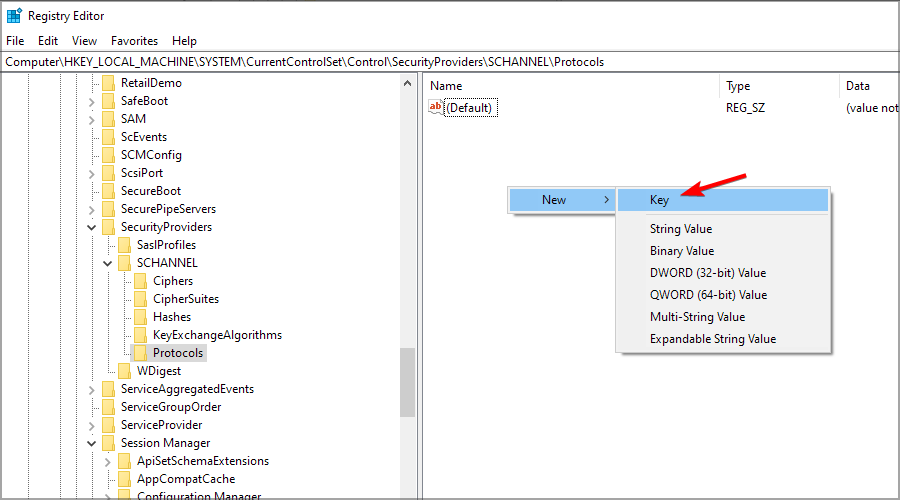

- Fare clic con il pulsante destro del mouse sul riquadro destro, espandere la sezione Nuovo e selezionare Chiave.

- Assegna un nome alla nuova chiave TLS 1.0 e spostati su di essa.

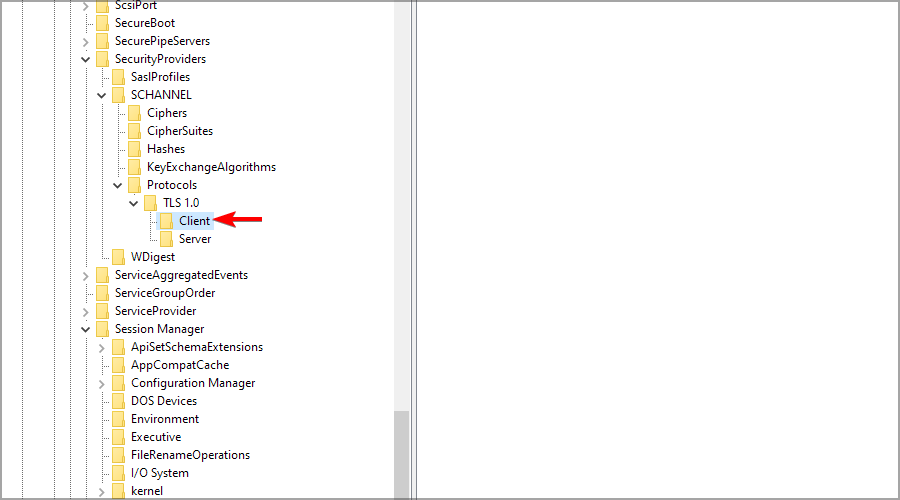

- Crea una nuova chiave chiamata Client e spostati su di essa.

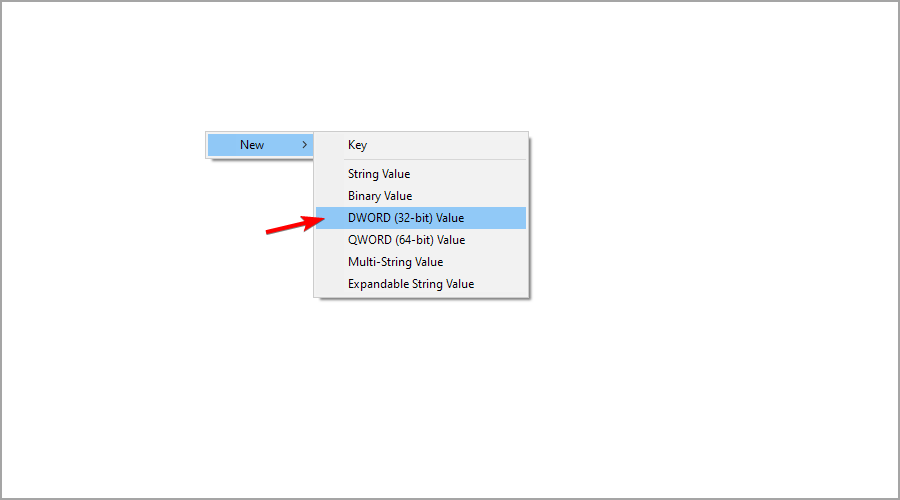

- Ora fai clic con il pulsante destro del mouse sul riquadro destro e seleziona Valore DWORD (32 bit) dal menu Nuovo.

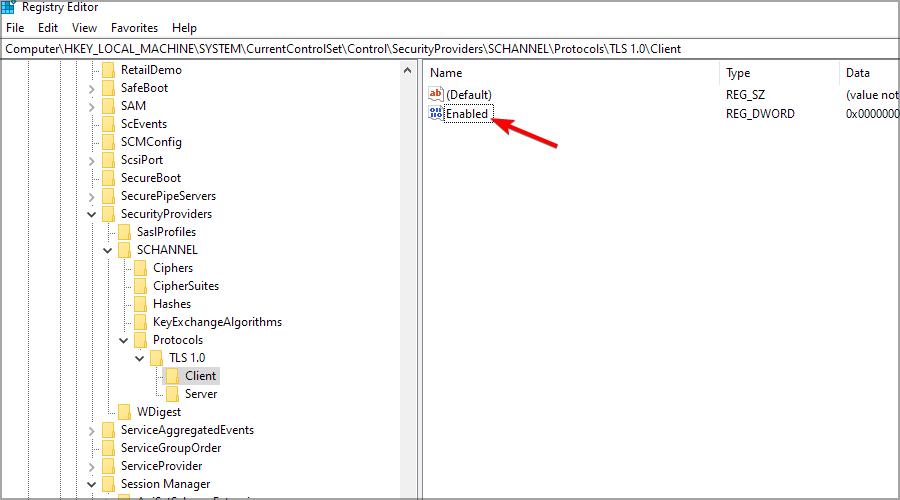

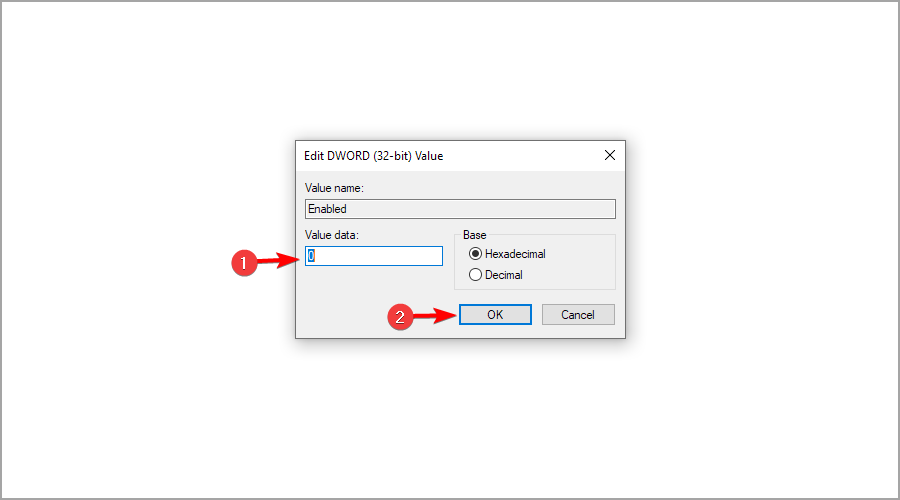

- Assegna un nome al nuovo DWORD Enabled e fai doppio clic su di esso per aprire le sue proprietà.

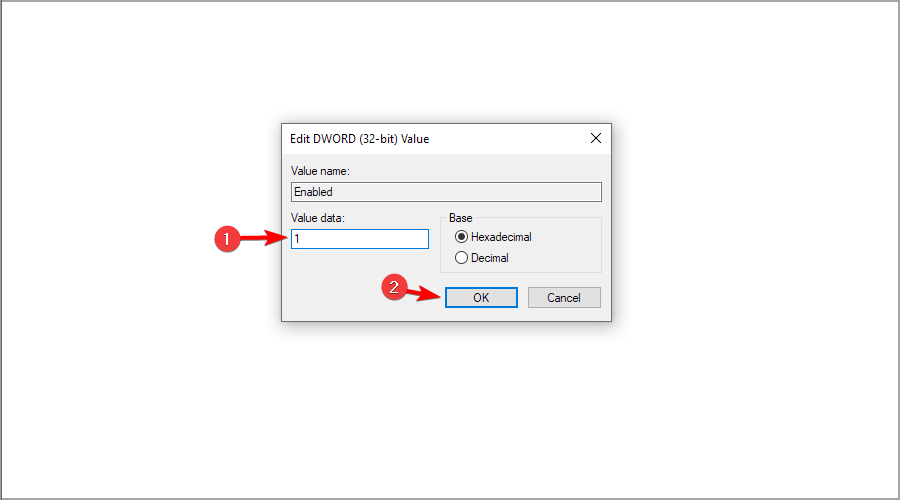

- Impostare i Dati valore su 1 e fare clic su OK per salvare le modifiche.

Sebbene la soluzione di cui sopra ti aiuti con questa vecchia versione, consigliamo di disabilitare TLS 1.0 e ottenere la versione più recente.

Come posso abilitare TLS su Windows Server?

1. Abilitare TLS 1.2 su Windows Server modificando il registro

- Se utilizzi Windows Server 2008, controlla questo articolo di Microsoft relativo all’aggiornamento necessario per abilitare TLS 1.2. Dopo aver installato gli aggiornamenti, vai ai passaggi seguenti.

- Apri l’Editor del Registro di sistema premendo il tasto Windows + R e inserendo regedit.

- Poiché abbiamo a che fare con il registro, consigliamo vivamente di eseguire il backup dello stato corrente del registro. Le modifiche errate al registro potrebbero avere effetti dannosi sul sistema.

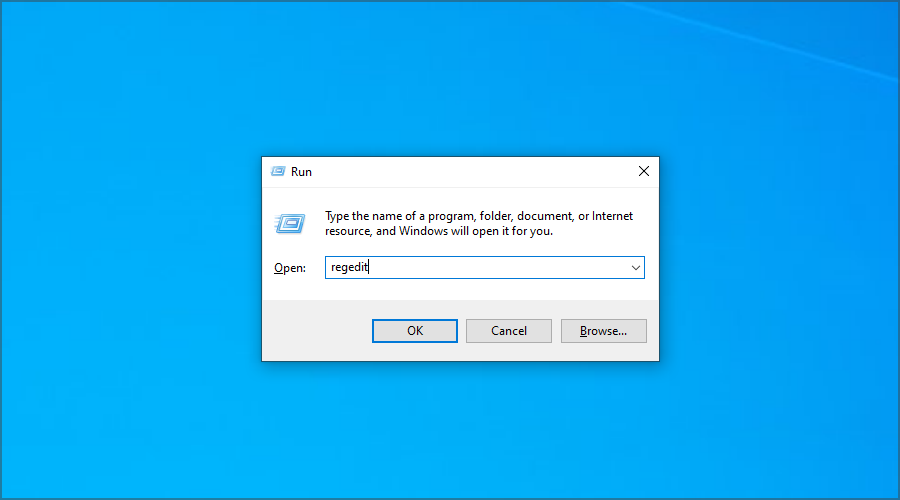

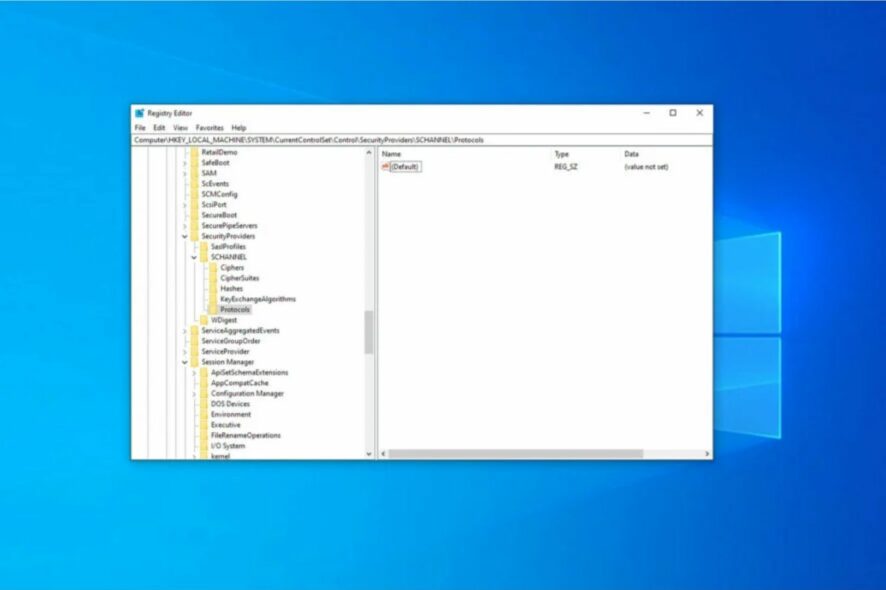

- Una volta risolto il problema, segui questo percorso:

ComputerHKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocols

- Fare clic con il pulsante destro del mouse sullo spazio vuoto nel riquadro di destra e scegliere Nuovo e quindi Chiave.

- Denominare la nuova chiave TLS 1.2 e fare clic per espanderla.

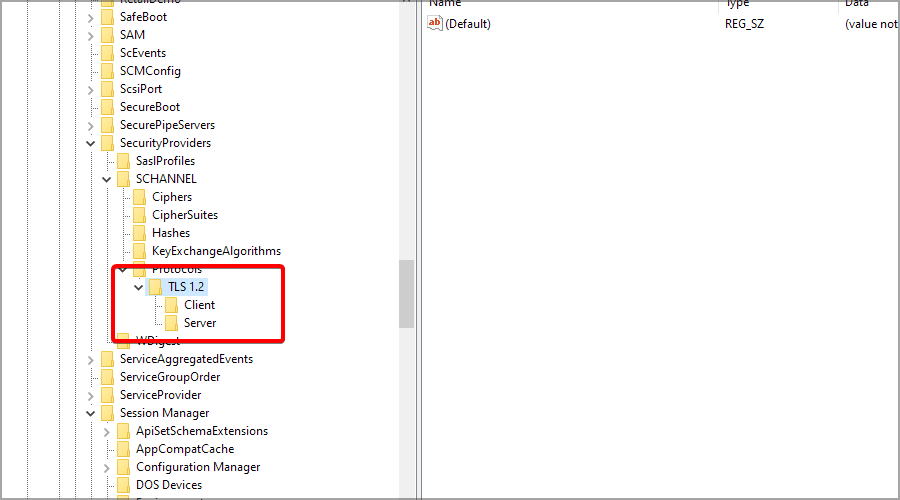

- Passare a TLS 1.2 , fare clic sullo spazio vuoto nel riquadro di destra e aggiungere due nuove chiavi. Assegna un nome al primo Client e al secondo Server. Dovrebbe apparire come questo in foto qui sotto.

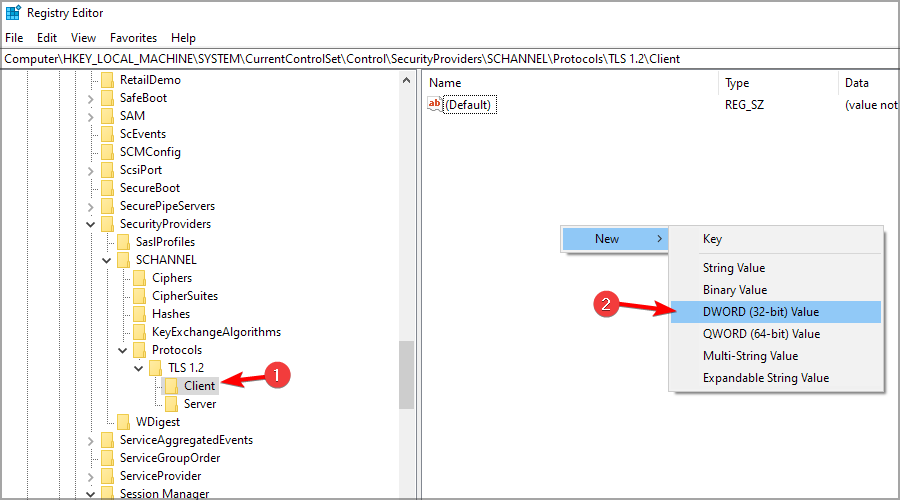

- Ora seleziona la chiave del client, fai clic con il pulsante destro del mouse nel riquadro di destra e seleziona Nuovo e successivamente Valore DWORD (32 bit).

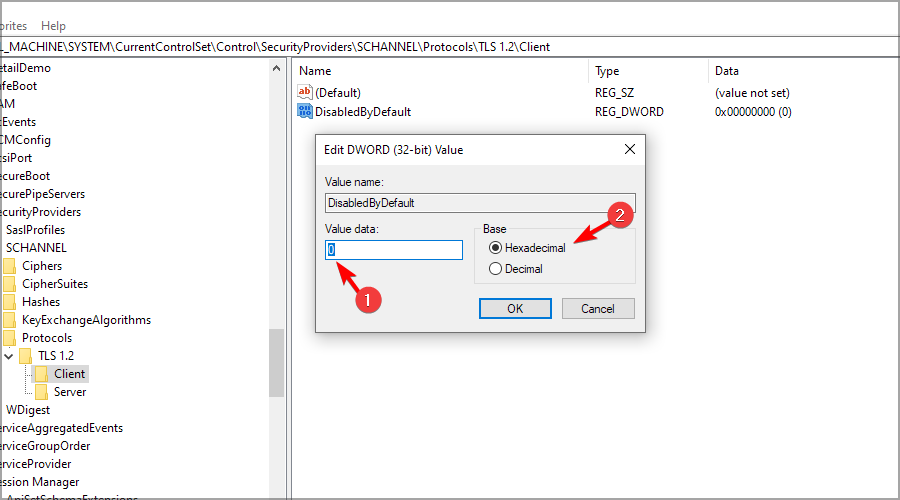

- Assegna un nome a DWORD DisabledByDefault e fai doppio clic su di esso.

- Assicurarsi che Base sia esadecimale e che il valore sia 0 (zero).

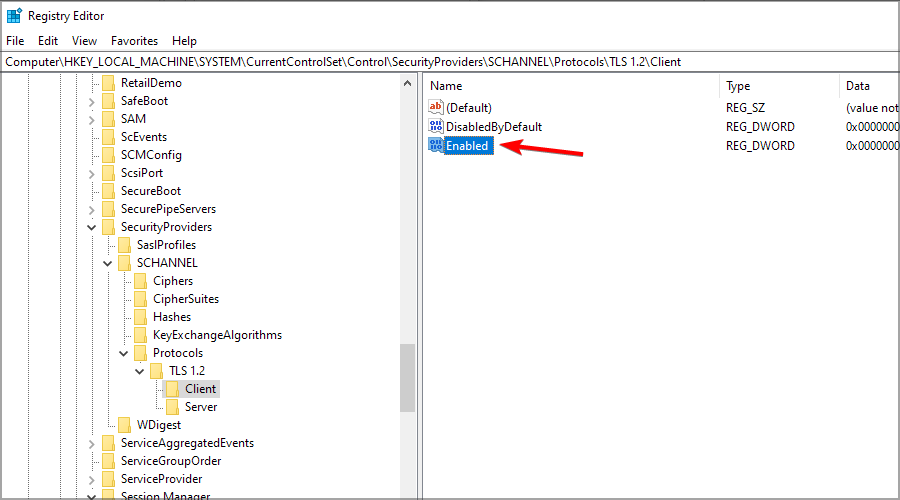

- Crea un nuovo DWORD e chiamalo Enabled e fai doppio clic su di esso.

- Assicurarsi che la base sia, ancora una volta, esadecimale e che il valore sia impostato su 1.

- Ripeti l’operazione per la chiave Server con esattamente gli stessi DWORDS e valori.

- Chiudi l’editor del registro e riavvia il server.

- Se si desidera ripristinare le impostazioni iniziali, è sufficiente ripristinare lo stato del Registro dal backup.

Per evitare problemi e imprevisti, potrebbe essere una buona idea utilizzare un software di backup affidabile per Windows Server.

2. Abilita TLS 1.2 con Powershell su Windows Server

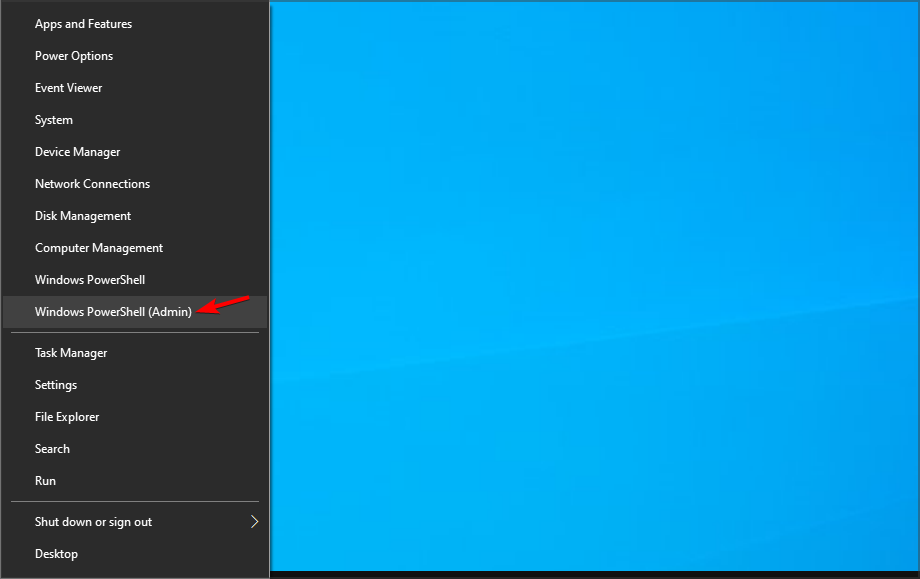

- Premi il tasto Windows + X e seleziona Windows PowerShell (Admin) dal menu.

- Quando si apre PowerShell, eseguire i seguenti comandi:

New-Item 'HKLM:SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.2Server' -Force

New-Item 'HKLM:SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.2Client' -Force

New-ItemProperty -Path 'HKLM:SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.2Server' -name 'Enabled' -value '1' –PropertyType 'DWORD'

New-ItemProperty -Path 'HKLM:SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.2Server' -name 'DisabledByDefault' -value '0' –PropertyType 'DWORD'

New-ItemProperty -Path 'HKLM:SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.2Client' -name 'Enabled' -value '1' –PropertyType 'DWORD'

New-ItemProperty -Path 'HKLM:SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.2Client' -name 'DisabledByDefault' -value '0' –PropertyType 'DWORD'

Applicando questi comandi, attiverai Windows Server per abilitare TLS 1.2 utilizzando PowerShell.

3. Disabilitare TLS 1.0 e TLS 1.1

- Apri l’Editor del Registro di sistema. Per farlo, premi il tasto Windows + R e inserisci regedit.

- Passare a

ComputerHKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocols

- Seleziona Protocolli e, nel riquadro di destra, fai clic con il pulsante destro del mouse sullo spazio vuoto. Ora scegli Nuovo e seleziona DWORD (32-bit) Value.

- Crea una nuova chiave come già spiegato e chiamala TLS 1.1 . Puoi creare anche quello denominato TLS 1.0.

- Passa alla chiave TLS 1.1 e crear una nuova chiave denominata Client. Puoi anche creare una chiave del server se lo desideri.

- Passa alla chiave che hai creato e crea un nuovo DWORD denominato Enabled.

- Fare doppio clic su DWORD Enabled. Imposta il suo valore su 0 e conferma le modifiche.

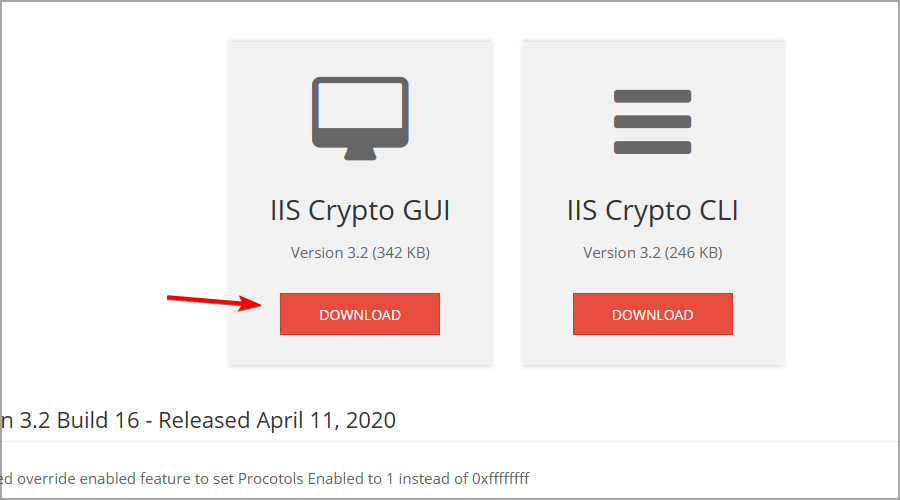

Esiste uno strumento per abilitare TLS 1.2 su Windows Server?

- Scarica l’interfaccia grafica di ISS Cryptio.

- Una volta scaricata l’applicazione, eseguila.

- Controlla TLS 1.2 e fai clic su Applica.

Come abilitare TLS 1.3 su Windows Server?

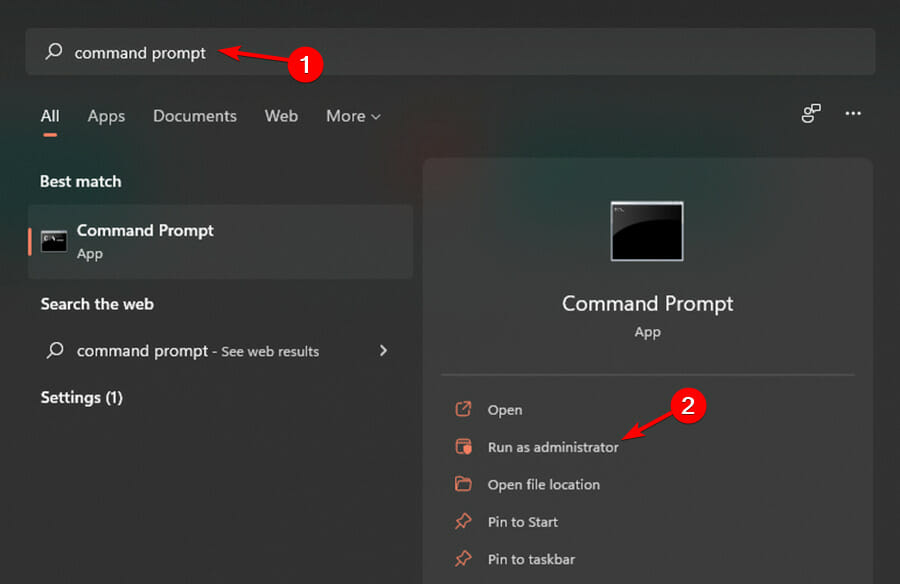

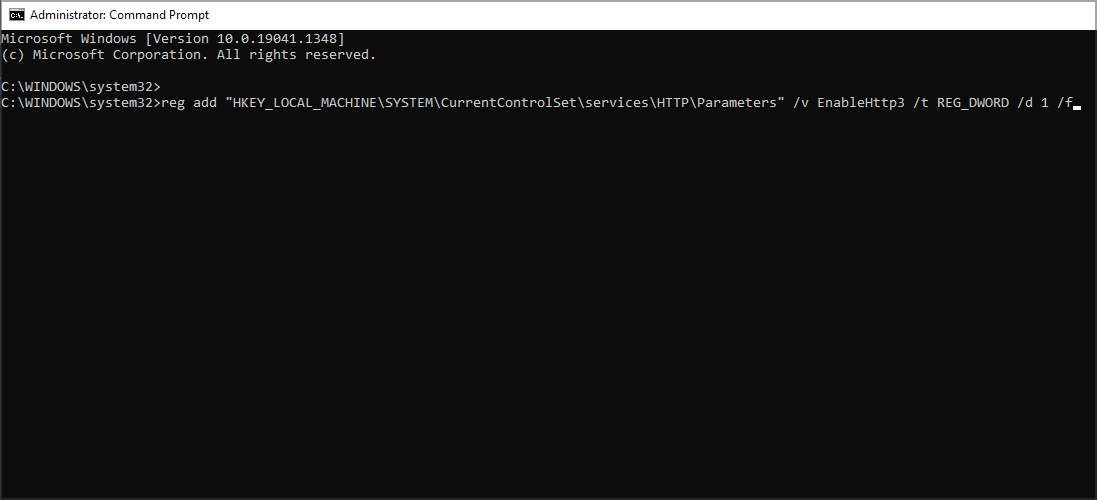

- Assicurati di utilizzare Windows Sever 2022.

- Premi il tasto Windows + S e inserisci il prompt dei comandi. Seleziona Esegui come amministratore.

- Esegui il seguente comando:

reg add "HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesHTTPParameters" /v EnableHttp3 /t REG_DWORD /d 1 /f

TLS 1.2 è abilitato su Windows Server 2016?

La buona notizia è che a partire da Windows Server 2016, TLS 1.2 è supportato per impostazione predefinita per WSUS.

In altre parole, non è necessario abilitare TLS 1.2 su Windows Server 2016 o Windows Server 2019.

Pertanto, è sufficiente aggiornare TLS 1.2 sui server Windows Server 2012 e Windows Server 2012 R2 WSUS.

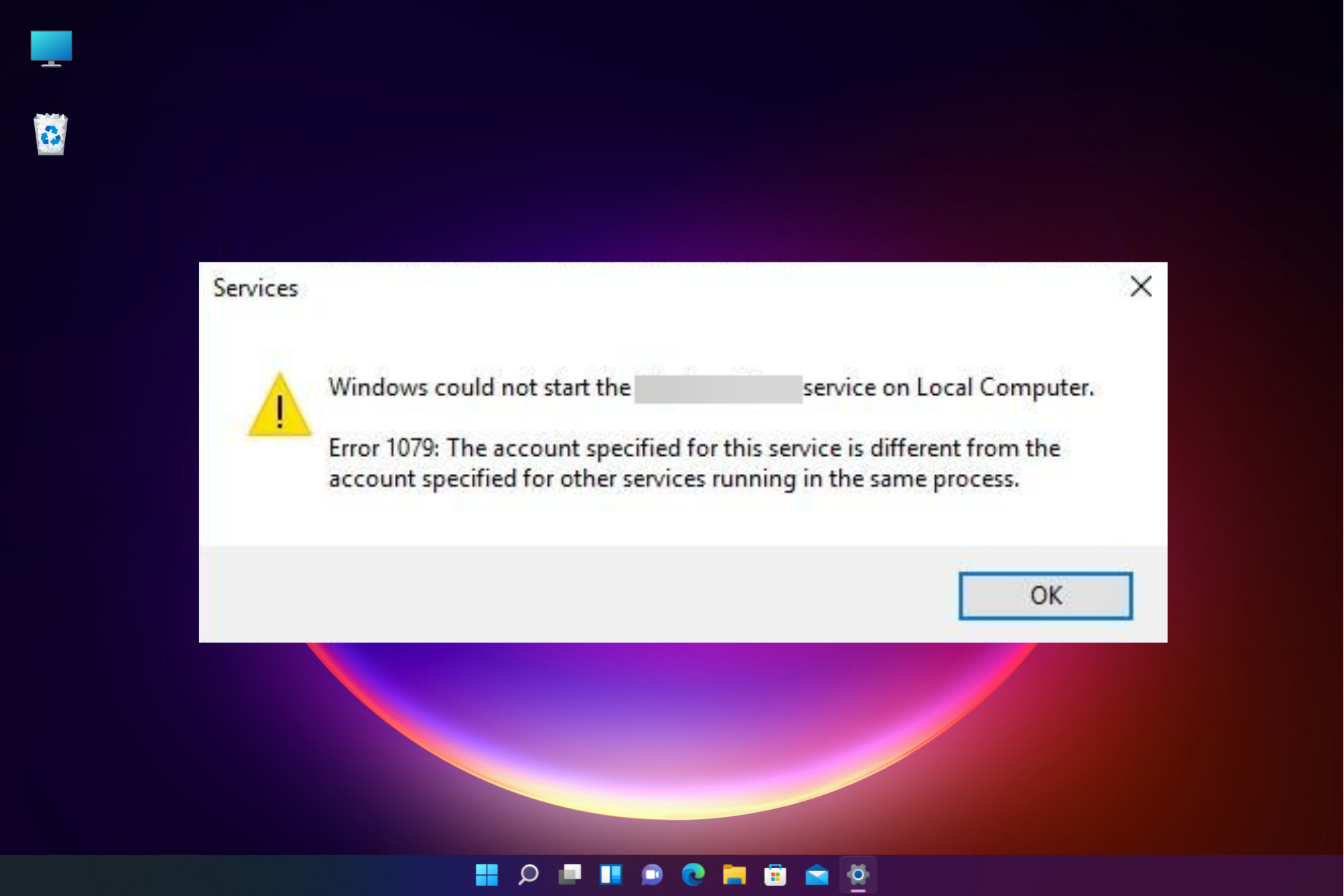

Questi che abbiamo elencato, sono i vari modi disponibili per abilitare o disabilitare TLS su Windows Server. Con questi passaggi, TLS 1.2 può essere abilitato e TLS 1.0 disabilitato con facilità.

Tutte queste soluzioni richiedono di modificare il registro, quindi assicurati di creare un backup in anticipo.

Quale metodo hai usato per abilitare TLS 1.2 su Windows Server? Facci sapere nella sezione commenti qui sotto.